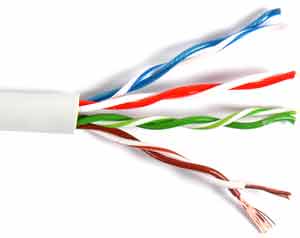

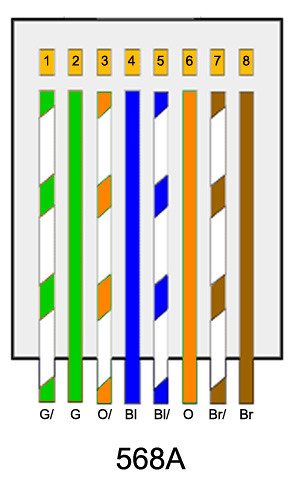

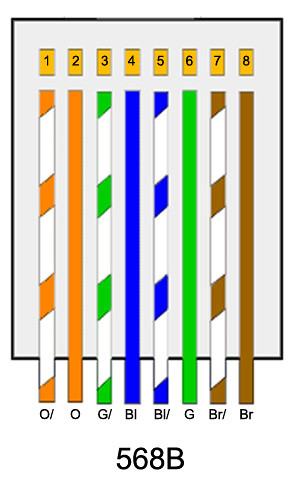

Dari 8 kabel (4 pair) kabel UTP, yang terpakai sebetulnya hanya 4 kabel (dua pair). dua kabel untuk TX atau transfer data dan dua kabel untuk RX atau menerima data. Walaupun hanya empat kabel yang terpakai, kita tidak boleh sembarangan mengambil kabel mana saja yang akan dipakai. Kabel yang dipakai haruslah dua pair atau dua pasang. Tanda kabel satu pasang adalah kabel tersebut saling melilit dan memiliki warna / stripe yang sama. Menurut standar TIA/EIA-568-B pasangan kabel yang dipakai adalah pasangan orange-orange putih dan hijau-hijau putih. Sementara pin yang dipakai dari delapan pin yang dimiliki RJ-45 yang terpakai adalah Pin nomor 1-2 untuk TX, dan pin nomor 3-6 untuk RX. sementara nomor 4-5-7-8 tidak terpakai untuk transmit dan receive data.

Bagi yang belum tahu, saat ini banyak Antivitus untuk menangani Virus, Spyware, Malware, Dsb palsu beredar di Internet. Kalangan awam takkan pernah tahu hal ini, karena biasanya kalau dengan Antivirus Gratis Tahun “2011″, langsung aja maen download.

Berikut adalah hasil analisa Steven K a.k.a @Xylit0l, membedah tools-tools ini dengan disassembler / debugger. Hasil pembedahannya dari tools-tools palsu tersebut adalah sebagai berikut

Security Solution 2011 adalah software security palsu (rogue). Ini juga hampir sama dengan: Antivirus Antispyware 2011, AntiVirus System 2011, Security Inspector 2010, AntiVirus Studio 2010, Desktop Security 2010, Total PC Defender 2010, Desktop Defender 2010, Contraviro, UnVirex!

Security Solution 2011 menampilkan banyak pesan yang mengharuskan pengguna untuk membeli lisensi.

Untuk melakukan registrasi (dan help removal), silakan masukkan serial code berikut yang sebenarnya sudah tertanam dalam program: LIC2-00A6-234C-B6A9-38F8-F6E2-0838-F084-E235-6051-18B3

Suspended page palsu yang ditampilkan:

Malware Protection adalah tools antivirus palsu. Tools ini juga sama palsunya dengan Spyware Protection, Advanced Security Tool 2010, Security Central, Home Personal Antivirus, XP Deluxe Protector, Win PC Antivirus, Win PC Defender, XP Police Antivirus, IE-Security, WinDefender 2009 and Total Secure 2009. (Thanks to S!Ri for the list)

Tools palsu ini menampilkan pesan infeksi palsu malware yang banyak, seperti contoh gambar diatas dan menampilkan alert kepada pengguna untuk menakut-nakuti.

Untuk melakukan registrasi dan menghapus alert, silakan gunakan serial code berikut yang sudah tertanam di dalam software: SL55J-T54YHJ61-YHG88

Selanjutnya adalah hasil analisa AntiVirus palsu dari VirusIndonesia[dot]com, berikut adalah hasilnya

FakeAV-Downloader.K. Serangan antivirus palsu masih banyak dijumpai. Teknik yang digunakan cukup beragam, mulai dari pesan palsu yang memanfaatkan fasilitas chatting atau jejaring sosial, ataupun email palsu yang berisi pesan dengan melampirkan sebuah attachment dan berasal dari account yang tidak Anda kenal.

A. Info Malware

Nama: FakeAV-Downloader.K

Asal: Rusia (dugaan)

Ukuran File: 324 KB

Packer: -

Pemrograman: Microsoft Visual C++

Icon: Windows XP Application

Tipe: Trojan Downloader

B. Tentang Malware

Fake Antivirus atau Antivirus palsu termasuk salah satu malware yang sudah tidak asing lagi bagi beberapa pengguna komputer. Banyaknya kejadian di mana seorang user yang tanpa sengaja mendownload sebuah program yang kemudian dijalankan, dan antivirus palsu langsung aktif di komputernya. Seperti pada gambar diatas yang isinya adalah sebuah email yang ditunjukkan kepada beberapa account dengan menyertakan attachment yang tidak jelas. Hasil yang ditimbulkan jika menjalankan file tersebut bisa sangat beragam, mulai dari pembajakan account pribadi, adanya keylogger, mendownload file lain dari website tertentu untuk di jalankan secara otomatis atau mendownload antivirus palsu seperti FakeAV-Downloader.K.

FakeAV-Downloader.K umumnya berasal dari website yang terkadang namanya terbilang cukup aneh. Setelah ditelusuri, terdapat satu buah kesamaan, bahwa dari beberapa domain yang berbeda, memilik satu buah account registrasi yang selalu sama. Contoh:

(Nama Random)

+7122740645 fax: +7122740645

Nevskij pr-kt d.134 lit.B pom.5N

Sankt-Peterburg Sankt-Peterburg 191036

RU

Website yang dibuat seolah menunjukkan tidak adanya ancaman bagi user, contohnya testimonial yang ditampilkan pada halaman utama website. Setelah ditelusuri lebih jauh, testimonial tersebut hanyalah hasilcopy paste.

Testimonial yang yang sudah dirubah atau palsu:

“I tried a few different programs in my day. Absolutely none have ever been as effective as [Nama antivirus palsu]. While nothing is perfect, [Nama antivirus palsu] seems to strive to be as close as they can be in their craft. Thanks for making the ‘net possible for me and my family.”

Testimonial asli dari salah satu website antivirus:

“I tried a few different programs in my day. Absolutely none have ever been as effective as AVG. While nothing is perfect, AVG seems to strive to be as close as they can be in their craft. Thanks for making the ‘net possible for me and my family.”

C. Companion/File yang dibuat

Ada 3 buah file yang dibuat. 1 adalah host dari virus dan 2 lainnya adalah companionnya.

1. file host yang selalu ada di folder :

C:\Documents and Settings\[nama user]\Local Settings\Application Data\[nama acak].exe

2. File Temporary dengan nama acak

C:\Documents and Settings\[nama user]\Local Settings\Application Data\[nama acak]

3. File Dat dengan nama acak

C:\Documents and Settings\[nama user]\Local Settings\Application Data\[nama acak].Dat

D. Hasil Infeksi

Yang menarik dari malware ini adalah memiliki beragam caption aplikasi serta hampir seluruh teks utama dari interfacenya berubah, padahal file hostnya tetap sama. Nama nama yang digunakan antara lain adalah:

- XP Home Security 2011

- XP Anti-Virus 2011

- XP Home Security

- XP Security 2011

- XP Anti-Spyware 2011

- XP Anti-Spyware

- XP Internet Security 2011

- XP Total Security

Ini adalah beberapa screenshot dari FakeAV-Downloader.K:

Harga yang ditawarkan untuk antivirus palsu ini:

Disini saya akan mencoba menjelaskan dan berbagi informasi mengenai bagaimana menjadikan Google Chrome sebagai Mesin Hacking dengan “KromCAT - Google Chrome Catalog of Auditing exTensions“. Yang dibuat oleh Nabil OUCH dan informasi ini diperoleh dari vulnerability database resources.

Mungkin bagi fans google chrome sudah terbiasa memakai tool yang include didalamya yaitu “Inspect Element, Resources, Script, Dsb“.

Silakan ditonton implementasinya pada video berikut:

Namun untuk menjadikan Google Chrome Sebagai Mesin Hacking yang handal, kita membutuhkan beberapa tools yang mendukung. Dimana saya menggunakan hal ini untuk melakukan audit site.

Nah, berikut adalah roadmap catalog dan plugin yang bisa digunakan agar google chrome menjadi browser yang powerfull untuk aktifitas hacking. Ada beberapa tool didalamnya mengenai “Information Gathering Tools, Application Assessment, Editors, Network Utilities, Miscellaneous, Proxies And Web Utilities, IT Security Related“. Silakan dilihat detailnya digambar berikut:

roadmap presented by vulnerabilitydatabase

Jika ingin melakukan aktifitas penetration testing atau audit untuk website / target. Sebaiknya siapkan peralatan di atas untuk menunjang keberhasilan aktifitas yang dilakukan.

Semoga informasi ini bermanfaat buat anda semua.

Prinsip kerjanya masih sama dengan checklist Protect My Computer di program netcut itu sendiri, bedanya tools ini lebih dibuat khusus untuk bertahan dari netcut (saya belum mencoba untuk network attack selain netcut). Aplikasi ini secara default akan berjalan saat startup di systemtray.

Untuk Anda yang suka berperang jaringan dengan netcut dan tidak sedang menghidupkan firewall baik di komputer Anda maupun di network, tools ini pantas untuk dicoba karena memang dari pihak Arcai.com’s sendiri sedang membutuhkan bantuan Anda untuk mengujinya

Saya? Saya sudah mendapati beberapa kekurangan ketika bereksperimen dengan ini adalah :

1. Tulisan Protected by Netcut Defender bukan berasal dari Netcut Defender melainkan dari Netcut itu sendiri. Intinya Netcut 2.1.1 ini belum bisa mengenali Netcut Defender 2.1.1 dengan baik.

2. Bila window diclose maka program bukan akan tertutup melainkan dikecilkan menuju syatemtray, dengan kata lain action untuk close dan minimize menjadi sama yang seharusnya berbeda

3. Netcut dan Netcut Defender masih memaksa untuk run saat startup biarpun opsi untuk startup telah dihilangkan

Dengain ini bug-bug tersebut telah saya submit ke pihak netcut untuk diperbaiki

Untuk saat ini saya belum merekomendasikan Anda untuk memakai tools Netcut Defender mengingat masih banyaknya bug yang ada, lebih baik bila Anda mempercayakan kepada ahli firewall yang lebih baik sepertiComodo Firewall